La fantasia di Philip K. Dick e del suo Minority Report, da cui fu tratto un film di successo con Tom Cruise, sembra essersi realizzata, anche se in forma diversa, a Philadelphia e Baltimora. Infatti, se nel film la polizia impiegava dei veggenti per prevedere gli omicidi ed intervenire pochi

Categoria: Tecnologia

Un navigatore GPS nel vostro supermercato preferito

Tutti coloro che usano un navigatore GPS portatile, sia sul proprio cellulare o uno di quelli tascabili, sanno bene che, quando ci si trova all’interno di un palazzo o di una costruzione quale ad esempio un centro commerciale, il sistema di navigazione va in tilt e perde in precisione, perché

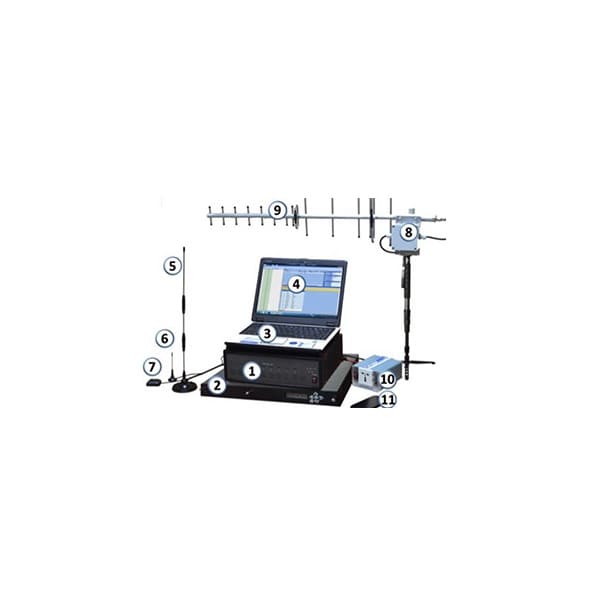

GSM Interceptor, per ascoltare tutti i cellulari intorno a voi

Per le forze dell’ordine, la possibilità di intercettare le conversazioni che si svolgono tramite telefoni cellulari è spesso vitale nel corso di un’indagine, perché consente di raccogliere informazioni e prove che possono portare alla cattura di pericolosi criminali, e, soprattutto, possono essere usate contro di loro in sede di giudizio.

Trasportate materiale sensibile? Usate una valigia sicura

Chi ha visto vecchi film di spionaggio ricorda certamente situazioni in cui il protagonista o chi per lui doveva trasportare una valigetta contenente denaro o documenti segreti, e per mantenerla al sicuro usava un paio di manette per assicurarsela addosso. I tempi fortunatamente sono cambiati, e anche senza tener conto

Un tessuto che funge anche da batteria

Un gruppo di ricercatori del Massachusetts Institute of Technology ha creato un tipo speciale di batterie che possono essere cucite all’interno del tessuto che compone i nostri abiti, in modo da usare il tessuto stesso come fonte di alimentazione per apparecchi portatili queli un cellulare, un lettore MP3 o, nel

Un altro pesce robot in arrivo dal Giappone

Di micro robot dall’aspetto di piccoli pesci in miniatura, capaci di nuotare liberamente nell’acqua (o almeno, all’interno di un acquario) ne abbiamo visti svariati negli ultimi mesi, progettati da istituti di ricerca con gli scopi più svariati, dal monitoraggio della salute delle acque fino allo studio del comportamento dei suoi

Anche l’Iran presenta il suo primo drone

Come ampiamente previsto, non sono solo gli eserciti dei paesi occidentali a dotarsi di droni o UAV (Unmanned Aerial Vehicles), da utilizzare sia per scopo di ricognizione che, una volta effettuate le opportune modifiche, anche per sganciare bombe ad una distanza massima di 1000 chilometri dal punto di lancio. Infatti,

Difendersi dalle intercettazioni? Non serve una legge

La protezione dalle intercettazioni telefoniche, che il governo italiano vorrebbe delegare ad un vero e proprio colpo di spugna giudiziario contro le intercettazioni stesse, non ha bisogno di scorciatoie legislative, ma con un po’ di accortezza ed una spesa piuttosto limitata, può essere compiuta in maniera semplice da ognuno di

Registrazioni ambientali dal cellulare? Ora sono legali

Se in Italia hanno fatto scalpore le registrazioni effettuate da una escort durante i suoi incontri con il Presidente del Consiglio, che l’apparato di stampa a difesa di Berlusconi tentava di far passare come illegali, negli USA, e più precisamente nello stato di New York, una Corte d’Appello ha appena

Una telecamera per vedere anche di notte

Quando ci si trova nel buio più assoluto e si ha la necessità di documentare cosa succede intorno a sé, magari durante un’operazione di polizia, usare un normale sistema video o una semplice videocamera digitale, anche se professionale, potrebbe non portare risultati apprezzabili. In situazioni del genere, la tecnologia di