I giornali italiani di oggi riportano la notizia di un’azienda condannata a pagare un risarcimento danni ad un proprio dipendente, per averne spiato la navigazione Internet svolta in orario lavorativo, raccogliendo informazioni in un dossier utilizzato in seguito come base per una sanzione disciplinare contro il dipendente. L’autorità’ di garanzia

Un sistema radio per forze speciali, per muoversi meglio

L’azienda americana Silynx Communications, leader nel settore della produzione di articoli miniaturizzati per comunicazioni (cuffie e microfoni), usati in particolar modo da forze armate e forze speciali durante le loro operazioni segrete, ha allargato la propria gamma di prodotti con il sistema Stealth Ops. Si tratta di un sistema di

Le microspie GSM, la nuova frontiera della sorveglianza a distanza illimitata

Grazie alla crescente miniaturizzazione delle tecnologie di sorveglianza, apparecchiature elettroniche, di quelle che una volta avremmo immaginato di vedere soltanto nei film di James Bond, sono possibili edi uso comune. Ad esempio, la microspia GSM nasce dall’incontro tra le microtecnologie audio applicate allo spionaggio e alla sorveglianza, e la

Vostra moglie vi tradisce? Scopritelo con uno Spy Phone!

Nei casi di infedeltà coniugale, la tecnologia ricopre un ruolo importantissimo: se da un lato, per il coniuge infedele, l’uso del telefono cellulare è un vantaggio in termini di flessibilità e privacy, dall’altro lato lo stesso cellulare può trasformarsi nel suo peggior nemico, specie se si tratta di un cellulare

Non trovate la strada a piedi? Arriva il navigatore per pedoni!

Se vi avventurate in una città sconosciuta usando il navigatore satellitare, e dovete recarvi in una zona pedonale, quale ad esempio il centro storico, potreste avere problemi per trovare la strada una volta lasciata l’automobile, e soprattutto, potreste poi non essere in grado di ritrovare il punto dove l’avete parcheggiata

Arrivano gli extraterrestri? No, questo è un UFO terrestre!

La maggior parte dei cosiddetti UAV (Unmanned Aerial Vehicles), ossia aerei in miniatura comandati a distanza hanno la classica forma di un aereo, anche se ovviamente in scala ridotta. Questa forma però presenta degli svantaggi, quali una maneggevolezza ridotta e ridotte capacità di carico, senza contare che un UAV di

Volete diventare spie? Andate all’università!

La sicurezza nazionale è un affare serio, e non può certamente essere improvvisato. Ogni aspetto relativo all’intelligence deve essere attentamente valutato e vagliato, e coloro che se ne occupano devono fornire garanzie di professionalità, avere altissime conoscenze specifiche ed una assoluta affidabilità e riservatezza. Per questo, la Link Campus

Volete diventare agenti segreti? Mandate il vostro curriculum alla CIA!

Forse non viaggerete intorno al mondo, salvandolo da scienziati pazzi o da minacce nucleari, bevendo un Martini Dry (agitato, non mescolato) mentre siete impegnati a sedurre la Bond girl di turno; sicuramente però, avreste la possibilità di dare una mano, nel vostro piccolo, per fronteggiare minacce magari meno romanzate ma

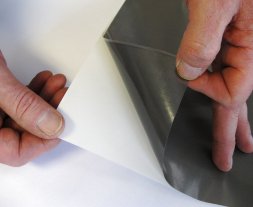

Forse si suda un po’… ma protetti dalle onde elettromagnetiche!

Diciamoci la verità, un tessuto contro le radiazioni o le onde elettromagnetiche non è esattamente la definizione di “vestito di moda”, ma dall’altro lato, un vestito di moda non ci sarebbe di alcuna utilità sul lavoro, se il nostro lavoro ci espone a radiazioni o onde elettromagnetiche. Ovviamente non

Candid camera (e non solo) per tutti, con un videoregistratore tascabile

Quando si passa un fine settimana all’aperto con gli amici, quando si va ad un concerto, o magari quando si partecipa ad una riunione di lavoro o ad una conferenza, si potrebbe aver bisogno (o semplicemente voglia) di registrare un video per conservare dei ricordi piacevoli o semplicemente delle